在数字化浪潮席卷全球的今天,网络安全已从技术保障上升为国家战略与商业存续的核心议题。传统的被动式、补丁式的安全策略在日益复杂、动态且具有高度针对性的网络威胁面前,显得力不从心。因此,一种以“防御型体系”为核心的网络安全新架构应运而生,它不再仅仅关注事后的检测与响应,而是将安全基因深度融入网络信息安全软件开发的每一个环节,旨在构建一个主动、纵深、智能且富有弹性的防护网络。

一、防御型体系的核心内涵:从“被动应对”到“主动免疫”

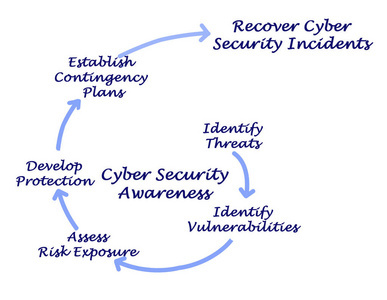

防御型体系并非单一的技术或产品,而是一种系统性的架构理念与工程实践。其核心在于转变思维模式,将安全视为系统内生的、不可或缺的属性,而非外部附加的功能。它强调在软件开发生命周期的初始阶段——需求分析、架构设计、编码实现——就系统性地识别潜在威胁、评估安全风险,并设计相应的防御机制。这好比建造一座城堡,不仅考虑城墙的坚固(边界防护),更要在设计之初就规划好内部巷道(网络分区)、秘密通道(应急响应)、哨兵体系(持续监控)和自修复能力(弹性恢复),使得攻击者即使突破一点,也难以长驱直入,且系统能快速隔离威胁并自我恢复。

二、融入软件开发全生命周期的实践路径

将防御型体系理念落地于网络信息安全软件开发,需要贯穿以下关键阶段:

- 安全需求与威胁建模: 在项目启动时,即与业务需求同步进行安全需求分析。运用STRIDE等方法论进行系统的威胁建模,明确资产、识别攻击面、评估潜在攻击者的能力与动机,从而导出具体的安全功能与非功能需求(如数据加密强度、身份认证协议、日志审计规范等)。

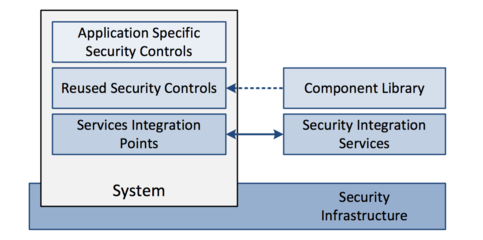

- 安全架构与设计: 基于威胁建模的结果,设计能够抵御已识别威胁的系统架构。这包括但不限于:采用最小权限原则设计访问控制;实施网络微隔离以减少横向移动风险;设计安全的数据流与处理流程;选择经过验证的安全协议与加密算法;规划冗余与容灾备份机制。架构本身应具备层次化、模块化的特点,实现纵深防御。

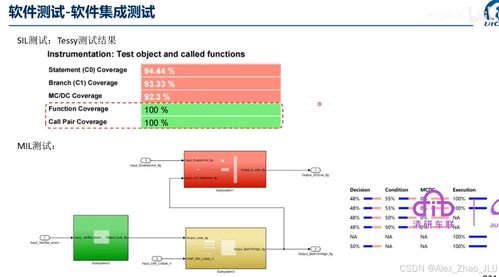

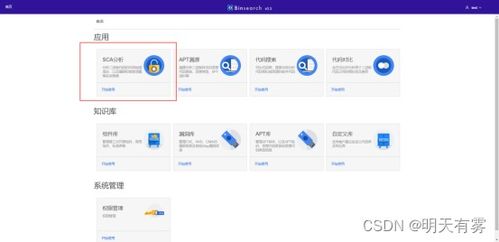

- 安全编码与测试: 开发阶段,通过制定安全编码规范、使用静态应用程序安全测试(SAST)工具、进行安全的第三方组件管理(SCA)来减少代码层面的漏洞。将动态应用程序安全测试(DAST)、交互式应用程序安全测试(IAST)以及定期的渗透测试纳入开发流程,持续验证软件在运行时的安全性。

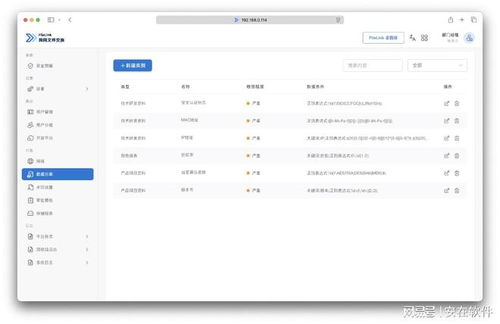

- 安全部署与运维: 部署环节,采用安全基线配置、基础设施即代码(IaC)的安全策略集成,确保运行环境安全。运维阶段,防御型体系强调持续的监控、检测与响应。通过集成的安全信息与事件管理(SIEM)、终端检测与响应(EDR)、网络流量分析(NTA)等工具,实现全天候的威胁狩猎与异常行为分析,并建立自动化的事件响应(SOAR)流程,实现快速遏制与恢复。

- 持续改进与培训: 建立安全度量体系,跟踪漏洞修复周期、事件响应时间等关键指标,驱动体系持续优化。对开发、运维及所有相关人员进行持续的安全意识与技能培训,使“安全第一”的文化成为组织DNA的一部分。

三、关键技术赋能与未来展望

防御型体系的构建离不开前沿技术的支撑:

- 零信任架构(ZTA): “从不信任,始终验证”的原则是防御型体系的基石,通过细粒度的身份认证与动态访问控制,有效应对边界模糊化的挑战。

- 人工智能与机器学习: 用于高级威胁检测、异常行为分析、攻击预测和自动化响应,提升体系对新型、未知威胁的智能防御能力。

- 机密计算与同态加密: 保障数据在处理与传输过程中的全程安全,即使在不可信环境中也能保护数据隐私。

- DevSecOps: 将安全无缝集成到敏捷开发和运维流程中,实现安全左移和持续交付,是实践防御型体系的关键方法论。

随着云原生、物联网、5G等技术的普及,攻击面将呈指数级扩张。防御型体系将朝着更加自适应、自学习、去中心化的方向发展。网络信息安全软件开发将不再是功能与安全的简单叠加,而是从一开始就作为“防御型有机体”来设计和生长。这要求开发者、架构师和安全专家更紧密地协作,共同推动网络安全从“成本中心”向“价值创造引擎”转变,为数字世界的稳健运行构筑起坚不可摧的主动防线。

防御型体系代表了一种前瞻性的网络安全哲学与实践框架。它要求我们在开发网络信息安全软件时,摒弃“亡羊补牢”的旧思路,转而追求“未雨绸缪”的新境界,通过体系化的设计、全生命周期的融入和先进技术的赋能,打造出真正能够适应未来挑战的、具备内在韧性的安全产品与解决方案。